Site sobre software livre, cultura, arte, gimp, inkscape, wallpapers, vim, firefox, python, e-books, algoritmos, openoffice, ubuntu, debian, gnome, inkscape, bash, shell script, música, arte, mpb, dicas em geral, Geopolítica, politica, brasil, blogsfera, ativismo, rock, english

Resolvendo problemas do comando mount

para casos em que você tenta desmontar um cdrom e o sistema não permite o use do comando de desmontagem, ou seja, dá uma mensagem de erro use o comando fuser:

fuser -mv /media/cdrom0

O comando acima verifica que processos estão associados ao ponto de montagem do cdrom, observe que em algumas distribuições o ponto de montagem do cdrom pode ser /mnt/cdrom

veja também no dicas-l da unicamp

Cursos de Software Livre para funcionários públicos

O Instituto Nacional de Tecnologia da Informação em conjunto com a IBM Brasil e a Universidade de Brasília estão promovendo diversos cursos sobre aplicativos livres atraves do projeto CDTC - Centro de Difusão de Tecnologia e Conhecimento. Atualmente os 17 cursos são desenvolvidos via web utilizando o Moodle, que é um otimo produto para ensino a distância.

Qualquer funcionário público pode inscrever-se, basta possuir um email institucional e ao menos 30 minutos disponiveis para o estudo diário.

Até o momento 2708 inscrições já foram realizadas, 2980 vagas foram ocupadas em cursos, 165 empresas públicas foram atendidas, tendo os funcionários acessado os cursos a partir de 158 cidades do Brasil.

Os cursos para 2006 começam no dia 16 de janeiro, sendo estes: Acessibilidade, Criptografia e Chaves digitais, XChat, Mozilla Firefox, Gaim, Gnome, Jogos, KDE, Mozilla Thunderbird, BRoffice, Instalação do Joomla, Instalação do Moodle, Instalação do OpenGroupware, Filosofia GNU, OpenGroupWare e Programação Python.

Duvidas e sugestões podem ser enviadas para contato@cdtc.org.br. Já as inscrições devem ser realizadas a partir do endereço http://cursos.cdtc.org.br/brasil/login/signup.php

Profusão de soluções

Linux Questions alcança 2 milhões de posts

Publicado por brain em Qua, 2005-12-28 22:44. Comunidade“O site de ajuda LinuxQuestions.org anunciou hoje seu grande orgulho por ter atingido dois importantes marcos: o número de posts acaba de ultrapassar a casa de dois milhões e o número de usuários registrados já chega a duzentos mil. Para quem não nunca o utilizou, o site em questão é um forum livre de onde se pode tirar dúvidas sobre praticamente tudo ligado a Linux. Parabéns aos autores bem como aos que já contribuíram com o LinuxQuestions.org.” A nota foi enviada por Riverson LeBon Rios (river11Θargentina·com) , que enviou este link para mais detalhes.

Dicas de qulidade para Webmasters

Siemens/BenQ libera programa de administração de celulares para Linux

Publicado por brain em Ter, 2005-12-27 13:16.

Mercado

Fonte: http://br-linux.org/linux/node/2484

“A

Siemens/BenQ Mobile liberou uma versão do seu MPM (Mobile Phone

Manager) para Linux; por enquanto, só funcionando com os telefones S75

e SL75. Segundo o blog do site Club-Siemens, o programa conta com as

seguintes funcionalidades: - Permite ao acesso direto ao sistema de

arquivos do telefone, permitindo envio/recuperação de figuras,

ringtones etc. - Cria, envia e recebe SMS direto do computador. -

Administra os contatos no telefone e sincroniza-os com o computador. -

Permite que seu telefone seja usado como modem GPRS para seu

computador. - Conecta-se com o telefone via Bluetooth, USB ou cabo

serial. Parabéns à BenQ Mobile, é o primeiro fabricante a trazer um

programa 'oficial' de administração de telefone celular para Linux! Só

falta os S75 e SL75 serem vendidos no Brasil :)” A nota foi enviada por Cesar Cardoso (cesarΘzyakannazio·eti·br) , que enviou este link para mais detalhes.

Firefox ganha marketing comunitário

Você usa e gosta do Firefox? Se a resposta for sim, produza e envie para a Fundação Mozilla um vídeo mostrando as vantagens que ele oferece. É com contribuições do gênero que irá ao ar nos próximos dias a campanha “Firefox Ficks”, cujo objetivo é conseguir novos adeptos para o browser de código aberto.

O material recebido será armazenado em um site especialmente criado para o que a Fundação Mozilla chama de “marketing comunitário”. Um júri integrado por produtores de Hollywood irá avaliar os vídeos. Há prêmios para os três melhores. O primeiro fica com US$ 5 mi, o segundo ganha um monitor LCD ergonômico e o terceiro tem direito a um centro multimídia.

fonte: João Magalhães - www.estadao.com.br

Porquê a Internet não pode ficar centralizada nas mãos dos EUA

| Governo monitora comunicações nos EUA |

| Segunda-feira, 26 dezembro de 2005 - 15:04 |

| IDG Now! |

A NSA (National Security Agency) dos Estados Unidos tem espionado todas as comunicações por internet e telefone que entram e saem do território norte-americano. A estratégia faz parte de um programa de cooperação com grandes companhias de telecomunicações, revela uma reportagem do jornal The New York Times. A notícia veio à tona uma semana após a equipe do presidente dos EUA, George W. Bush, ter reconhecido a existência de um programa de rastreamento doméstico, ressaltando que a prática se limitava a pessoas com supostas ligações a grupos terroristas. No entanto, as fontes consultadas pelo NYTimes disseram que o programa seria mais abrangente. Trabalhando diretamente no centro das redes de comunicações dos Estados Unidos, a NSA seroa capaz de monitorar qualquer tráfego registrado nas redes do país, incluindo mensagens de e-mail, instant messaging e até chamadas telefônicas. Rumores sobre tal prática começaram a surgir no início desde ano, mas as companhias que controlam os backbones das redes de comunicações nos Estados Unidos não fizeram qualquer comentário a respeito. Em junho deste ano, o jornal Washington Post investigou um projeto do governo apelidado de "Wormhole", que envolvia a integração de sistemas da NSA com switches de grandes provedores de acesso à internet para captura e análise de tráfego. A legalidade de tal estratégia da inteligência norte-americana permanece sem esclarecimentos. A administração Bush já foi severamente criticada por autorizar o uso de escutas telefônicas contra suspeitos de terrorismo, sem a necessidade de autorização judicial. (Com informações do site BetaNews.com) |

Patentes de software: Fluendo lança decodificador MP3 com licença livre

Aplicações | Mercado

Fonte: http://br-linux.org/linux/node/2459

“A empresa Fluendo licenciou o codec de áudio mp3 com direitos de

redistribuição, significando que as versões futuras do Fedora, Ubuntu e

outras distribuições suportarão mp3 nativamente. A Fluendo

disponibilizará o seu plug-in MP3 para o framework multimídia GStreamer

sem a cobrança de qualquer quantia tanto para usuários individuais

quanto para distribuições GNU/Linux e Unix.” A nota foi enviada por Manoel Pinho (pinhoΘuninet·com·br) , que enviou este link do LinuxDicas

para mais detalhes. Interessados em distribuir este software em países

em que patentes de software sejam legais devem verificar as implicações disto sobre o licenciamento. Continua sendo possível, mas surgem restrições adicionais.

O perigo do formato XML "aberto" da Microsoft

Mercado

Fonte: http://br-linux.org/linux/node/2470

“Este

texto é interessante. Uma das partes a destacar é a em que se fala que

o formato da Microsoft é um "wrapper" de tecnologias proprietárias. Por

exemplo usa formatos proprietários para desenho vetorial ao invés de

SVG adotado pelo ODF. Ou seja, este formato é uma armadilha

proprietária disfarçada sob um invólucro XML aberto. Leiam, se informem

e espalhem para que o mundo não caia nessa mais uma vez.” A nota foi enviada por Leandro R. M. de Marco (leandromarcoΘterra·com·br) , que enviou este link para mais detalhes.

Você sabe o que é ajax?

http://www.robsonjunior.com.br/post/traducao-artigo-ajax/

Blogger Web Comments for Firefox

Blogger Web Comments for Firefox

December 23rd, 2005

Fonte: http://blog.elcio.com.br/blogger-web-comments-for-firefox/

Descubra o que andam falando do seu site por aí com essa excelente extensão para Firefox criada pelo Google:

Blogger Web Comments for Firefox

Muito bem feitinha, fácil de usar, bonita, excelente produto das mentes brilhantes do Google.

Boa ferramenta para SEO, análise de mercado e pura satisfação da sua

curiosidade, mas, além disso, excelente termômetro instantâneo da

reputação do site que você está visitando.

Dica do Charles na radinho (sim, essa lista é muito boa mesmo.)

Guia Ubuntu Breezy em Português

Guia Ubuntu Breezy em Português

É com um grande prazer que venho informar isso: o Guia Iniciante Não Oficial Ubuntu 5.10

está no ar!!! Não se esqueçam de atualizar o seu favorito (bookmark),

pois este guia está muito bom (e não é só porque faço parte do time

não… ![]() .

.

Por GnuKemist em 22/12/2005 - 23:33

(Permalink)

Lançado o OpenOffice.org 2.0.1

No br-linux.org foi publicado uma nota sobre o lançamento da nova versão do openoffice, é uma atualização da versão 2, que traz uma nova ferramenta para mala-direta entre oustras melhorias.

Neste link: http://br-linux.org/linux/node/2453

Adicionando qualquer aplicação no Systray com o AllTray

Adicionando qualquer aplicação no Systray com o Al...

Adicionando qualquer aplicação no Systray com o AllTray

Com AllTray tu podes adicionar qualquer aplicação ao systray , isso mesmo !!! - Tu podes adicionar qualquer aplicação que não seja nativa (como Evolution, ThunderBird, Terminal) na "bandeja". Um clique com o botão direito abre opções como "fechar" , "undock" entre outras.

Tu podes baixar o pacote deb para ubuntu aqui

Agora tu pode começar , para exemplo, com o firefox assim :

$ alltray mozilla-firefox

Ou entrar em Aplicações - Acessórios - AllTray, e clicar com a "mira" na aplicação que tu quer colocar no systray.

Abraço !!

fonte : http://ralph.n3rds.net/index.php?/archives/108-Dock-any-applicatin-with-AllTray.html

Por Tiago "Trex" Menezes em 20/12/2005 - 11:45 (Permalink)

Extensão para blogs no Firefox

A dica veio do planeta ubuntu e é simplesmente fantástica, pois em geral quem tem um blog e posta muitos artigos loga várias vezes por dia no site, mas no caso da extensão ele memoriza sua senha e facilita tanto a postagem quanto o login, além de acessar o plugin pelo atalho F8. O site do perfomancing é: http://performancing.com/firefox

Como gerar um Debian CDD

Um dos melhores exemplos de um trabalho bem feito na personalização do Debian é o Debian-br-cdd eu pessoalmente recomendo fortemente um teste desta distro nacional. Muitas empresas e instituições usam o Debian-br-cdd.

Novo Xorg-x11

2005-12-21 23h36min

Fonte: http://www.noticiaslinux.com.br/nl1135215382.html

Foi hoje anunciado a liberação das primeiras stable release intitulada como "Landmark version X11R7.0 by the X.Org Foundation".

Como novidades trás muito codigo do desenvolvedores do DRI (Direct Rendering) que permite a tão falada acelaração gráfica para Jogos 3D.

Link com os Mirrors: http://wiki.x.org/Mirrors

ou directamente:

http://xorg.freedesktop.org/releases/X11R6.9.0/

http://xorg.freedesktop.org/releases/X11R7.0/

Que quizer experiementar instalar o Xorg-x11-6.9 em rpms para Fedora Core 4 ou sistemas baseados em RPMs pode experimentar seguir as instruções do meu site: http://sergiomb.no-ip.org/xorg/

Espero amanhã ou depois ter actualizado a página para a versão final

Postada por: Sérgio

Software livre da UFRJ agiliza consulta a dados

Publicado por brain em Qua, 2005-12-21 20:16.Aplicações

“A Coordenação dos Programas de Pós-Graduação de Engenharia (Coppe) da Universidade Federal do Rio de Janeiro apresenta nesta sexta-feira (16/12), em Brasília, um software de código aberto que promete reduzir o tempo de consultas em bancos de dados. Denominada Pargres, a solução tem a intenção de facilitar o trabalho dos executivos que precisam tomar decisões rápidas. Segundo os desenvolvedores do sistema, o usuário pode concluir em seis minutos uma consulta que demoraria, em média, uma hora para fazer. De acordo com Geraldo Zangrão, professor da Coppe, a grande vantagem está no fato de a solução ser compatível com qualquer tipo de cluster, sem a necessidade de um hardware especial. "Ele roda em banco de dados livre e atinge desempenhos próximos ou acima dos sistemas lineares. Fizemos testes com 32 servidores e, em alguns casos, as consultas chegaram a ser processadas 60 vezes mais rápido", assinala. O projeto é fruto de uma tese de doutorado defendida no Programa de Engenharia de Sistemas da Coppe e teve financiamento da Financiadora de Estudos e Projetos (Finep) e da Itautec.” A nota foi enviada por David Carlos (davcardΘhotmail·com) , que enviou este link para mais detalhes.

Como lidar com sites feitos fora dos padrões W3C

Web design

Não deixe de visitar estes sites: http://www.tableless.com.br/ e http://www.revolucao.etc.br/ sempre traz novidades interessantes. Por fim faça uma lista dos piores sites e dos melhores, tipo uma pasta em que você vai anotando os orríveis e os lindos, para ir apurando sua maneira de ver os sites.

Veja um dos bons artigos contidos nos sites indicados: http://www.revolucao.etc.br/archives/para-que-servem-as-estruturas-aninhadas/

Quem tem medo da Wikipédia?

Quem tem medo da Wikipédia?, artigo de Marcelo Leite

A primeira enciclopédia livre da internet andou sob

escrutínio, mas saiu dele melhor do que entrou

Marcelo Leite (cienciaemdia@uol.com.br) é doutor em

Ciências Sociais pela Unicamp, autor dos livros

paradidáticos "Amazônia, Terra com Futuro" e "Meio

Ambiente e Sociedade" (Editora Ática) e responsável

pelo blog Ciência em Dia (cienciaemdia.zip.net). Texto

publicado no caderno "Mais!" da "Folha de SP":

Wikipédia -guarde este nome, ou melhor, inclua-o nos

favoritos de seu navegador de Internet

(pt.wikipedia.org em português, en.wikipedia.org em

inglês).

Ao lado do Google, é um dos fenômenos da web, mas tem

uma diferença crucial: vem capitaneado por uma

fundação e não tem por objetivo dar lucro. Nas últimas

semanas, a primeira enciclopédia livre da Internet

andou sob um escrutínio intenso, mas saiu dele melhor

do que entrou.

Em pauta esteve a confiabilidade da Wikipédia, cujos

verbetes podem ser criados e modificados por qualquer

pessoa.

A idéia é que essa edição contínua do conteúdo pelo

público aumente sua precisão. O outro gume está em que

tanta abertura é também um prato cheio para

aventureiros.

Estão disponíveis na Wikipédia coisa de 3,7 milhões de

artigos, em 200 línguas. Desde que foi fundada, em

2001, já acumulou mais de 45 mil usuários registrados,

só na versão em inglês. Em outubro, recebeu a média de

1.500 novos artigos. Por dia.

A controvérsia foi disparada por uma coluna furibunda

do jornalista americano John Seigenthaler no diário

"USA Today" de 29 de novembro.

Seigenthaler denunciava a 37ª página mais consultada

da internet por manter 132 dias no ar uma biografia

sua com informações ofensivas. Entre outras coisas,

dizia que ele chegara a ser suspeito de envolvimento

nos assassinatos de John e Robert Kennedy.

A página foi enfim retirada do ar, depois de um

périplo eletrônico de Seigenthaler na Fundação

Wikimedia e noutros sítios que reproduzem conteúdo da

Wikipédia.

O jornalista chegou a apelar diretamente para um dos

criadores da enciclopédia, Jimmy Wales, que preside a

fundação baseada na Flórida (EUA).

De lá para cá, o vândalo foi identificado: Brian

Chase, de Nashville, Tennessee, que pediu desculpas

diretamente a Seigenthaler - por carta.

Wales defendeu a Wikipédia dizendo que essa foi uma

falha excepcional, que escapou ao exército de

escrutinadores de novas entradas. Por via das dúvidas,

tornou a enciclopédia um pouco menos livre.

A partir de agora, não será mais possível criar ou

modificar verbetes de maneira anônima.

No meio da tempestade, a voga "wiki" -da expressão

havaiana "wiki wiki", rápido-ganhou um reforço

inesperado do mais prestigiado periódico científico do

mundo.

Nesta semana, a revista "Nature" traz o resultado da

aplicação de seu método de controle de qualidade, a

revisão por pares ("peer review"), à Wikipédia. No

confronto direto com a "Britannica", mãe de todas as

enciclopédias, perdeu por pouco: 4 a 3.

A "Nature" enviou 42 pares de verbetes sobre ciência

para dezenas de especialistas. Na média, foram

constatadas 4 imprecisões por verbete da Wikipédia e 3

da "Britannica", a maioria pequenas.

Dos totais respectivos de 162 e 123 erros encontrados,

só 8 foram considerados graves pelos revisores, 4 em

cada uma.

A lição a tirar não é só que a Wikipédia não é 100%

confiável, mas que nenhuma fonte o é. Ela, ao menos,

está aí para ser vigiada e posta na linha por qualquer

um. Mãos à obra.

(Folha de SP, Mais!, 18/12)

Estupidamente simples - kiss

http://www.tableless.com.br/2005/02/01/kiss

Relação entre a metodologia (kiss - estupidamente simples) e a programação segura

http://www.rau-tu.unicamp.br/linux/read.php?tid=7&qid=27518&key=

O que é um hack afinal?

Se você está chegando agora e não está muito inteirado sobre o que é um hack aqui vai a explicação. Um “hack” no sentido que nos interessa é uma brecha em um browser, uma falha, um bug, que pode ser explorada de alguma maneira para forçar a faze-lo o que ele naturalmente não faz. Os desenvolvedores web utilizam estas brechas para contornar problemas de desenvolvimento e tornar possível um site ficar relativamente perfeito em diferentes browsers que possuem formas diferentes de interpretar o CSS. Em primeiro lugar não deveria existir diferentes formas de interpretar CSS, considerando que existem padrões para isso. Se isso existe é um bug. A brecha mais famosa que existe é o Box Model Hack documentada pelo Tantek Çelik. Tudo o que você precisar saber sobre hacks está linkado aqui.

O que são mesmo Microformatos??

veja um trecho do artigo:

O que é Microformats?

Microformats é uma série de especificações que tem como foco principal relacionar a informação ou os dados com os humanos em primeiro lugar e em segundo com as máquinas. É uma nova maneira de se pensar sobre dados. Esta série de especificações constitui um “dicionário” de conteúdo semântico para (X)HTML que tem como base os web standards e é escrito para descrever a informação de forma mais simples possível. O que significa descrever a informação?

A função destas especificações é enriquecer a informação inserida em páginas web com meta informação. “Meta” é uma palavra de origem grega que significa “além de” (beyond) e é usada geralmente como prefixo em palavras que indicam conceitos que explicam ou falam de outros conceitos. Esta é a função das meta tags, fornecer informações que estão além daquilo que é visto em um primeiro momento, ou seja, o próprio conteúdo. Mas microformats se refere a descrever trechos de conteúdos específicos de um site, como datas de eventos, informações de contato, descrição de links etc, coisas que estão além do escopo das meta tags. Ou seja, tratando "Pequenos formatos" (micro + format) de dados (informação) válidos no código do seu XHTML é possível enriquecer a maneira com que nós lidamos com a informação e a maneira com que as máquinas armazenam, indexam e organizam toda essa meta-informação. A função dessas especificações é fornecer o máximo de meta-informação sobre o conteúdo que você insere, ou seja, descrevendo os seus próprios dados.

Mantendo-se informado

Google apoia projeto de multimídia padrão para mensagens instantâneas

2005-12-18 23h42min

O Google está ajudando a extender um protocolo de mensagens instantâneas, de modo que programas de mensagem instantâneas baseados neste terão um método padrão para comunicação multimídia.

O Google está contribuindo extenções multimídia ao 'open Extensible Messaging and Presence Protocol' (XMPP) que irá habilitar aplicações baseadas no XMPP a conduzirem sessões de voz e vídeo.

O esforço é encabeçado pela fundação sem fins lucrativos 'Jabber Software Foundation' (JSF), que publicou recentemente a documentação inicial para este conjunto de extensões multimídia, chamado Jingle.

Fonte: http://www.linuxworld.com.au/index.php/id;1654224789;fp;16;fpid;0

Auto-completar no Vim / Gvim

- Baixe o dicionário http://www.openoffice.org.br/saite/ajuda/anexosdocs/13-br.Ispell.zip

- descompacte e você terá o arquivo pt_BR.dic com mais de 44.000 palavras

- Edite o .vimrc

set complete=.,w,k " buffers a serem buscados para a lista veja --> :help complete

set cpt=k~/.palavras " setando a lista de palavras

Agora visite este link http://aurelio.net/doc/vim/vimrc-voyeg3r.txt

e procure por estas palavras "complementação de palavras" (sem aspas) é uma função que permite completar palavras com o tab, adicione-a ao seu .vimrc.

Comentários habilitados neste blog

Petição contra à imposição total de produtos da Microsoft em licitações públicas.a

Para barrar imbecilidades como esta:

Câmara dos Deputados adquire mais de 5000 licenças do Microsoft Office

Publicado por brain em Qui, 2005-12-15 00:28. Governos | Mercado

“A Câmara dos Deputados publicou em seu site uma chamada de pregão eletrônico nº 071/05 para a aquisição de licenças de MS Office: "Aquisição de licenciamento de aplicativos ("software") do pacote de escritório MS-OFFICE e outros produtos da Microsoft." Pelo modelo de proposta presente no link, o número de licenças a ser adquiridos beira os 6.000. Como cada licença custa R$1.699,00 no mercado, isso dá mais de DEZ MILHÕES DE REAIS em MS Office! Parece que adotar OpenOffice deve ser muito mais caro . . .” A nota foi enviada por Ricardo (raltoΘwalla·com) , que enviou este link para mais detalhes.

A Frente Parlamentar Mista para o Software Livre está desde já convidada a expor neste espaço o seu ponto de vista sobre o tema.

neste link http://www.petitiononline.com/naoms/petition.html faça o mesmo.

Programando em Shell Script

Uma vez fui convidado à escrever para a Revista do Linux, e fiz dois tutoriais (fiz um terceiro, mas perdi ele) sobre shell script. Aqui disponibilizo ele (que também está disponível on-line no site da revista).

by: Hugo Cisneiros, hugo_arroba_devin_ponto_com_ponto_br

Última atualização em 09/08/2004

Link: http://www.devin.com.br/eitch/shell_script/

scripts uteis

#!/bin/sh

#Ele recebe como parametro o diretório (ou default para atual) no qual alterar o nome

#de todos os arquivos. Ele somente não faz a alteração se existirem nomes equivalentes

#em minúsculas e maiúsculas, para evitar de sobrescrever arquivos.

# download: http://www.jelb.org.br/~filipe/dicas.html

if test -z $1 ; then

D="."

else

D=$1

fi

for i in `ls $D`; do

a=`echo $i | tr [:upper:] [:lower:]`

if test $i != $a -a ! -e $D"/"$a ; then

echo "Moving " $i" - "$a

mv $D"/"$i $D"/"$a

fi

done

Removendo espaços e trocando por underline

#!/bin/bash

# ##########################################

# Author: Fábio Berbert de Paula

# fabio@vivaolinux.com.br

#

# Favor me mandar as fotos de sua irmã e/ou

# prima (peladas?)

# ##########################################

if [ "$#" != 2 ]

then

echo ""

echo "Use: $0

echo "Exemplo: $0 /musicas mp3"

echo ""

exit

fi

DIR="$1"

EXT="$2"

echo ""

echo "-------------------------------------------------"

echo "Renomeando arquivos do diretório $DIR ..."

echo ""

CONT="0"

ls *.${EXT} | while read ARQ

do

NOVO=`echo $ARQ | tr ' ' '-'`

if [ "$NOVO" != "$ARQ" ]

then

echo "$ARQ -> $NOVO"

mv "$ARQ" "$NOVO"

CONT=`expr $CONT + 1`

fi

done

echo ""

echo " Trabalho feito! $CONT arquivo(s) renomeado(s)."

echo "-------------------------------------------------"

http://www.jelb.org.br/~filipe/dicas.html

http://www.zago.eti.br/shell.txt

http://www.vivaolinux.com.br/scripts/

http://www.devin.com.br/eitch/shell_script/

Controle de Mudança com Trac

fonte: http://www.pronus.eng.br/artigos_tutoriais/gerencia_configuracao/trac.php

1. Introdução

Trac é uma ferramenta open source para rastreamento de mudanças em projetos de desenvolvimento de software. Oferece os seguintes serviços:

|

O projeto do Trac iniciou em 2003, inspirado em no CVSTrac. É desenvolvido e mantido pela empresa Edgewall Software e por colaboradores da comunidade open source. Da mesma forma que o Subversion, o Trac vem conquistando popularidade e é usado em diversos projetos, tal como no Laboratório de Propulsão à Jato da NASA, onde é usado para gerenciar diversos projetos espaciais.

Próxima » | 1 2 3 4 5 6 7Você pode confiar em seu computador?

por Richard Stallman

A quem o seu computador deve obedecer? A maioria das pessoas pensa que seus computadores devem obedecer-lhes, e não a outras pessoas. Com um plano chamado "computação confiável (trusted computing)", grandes empresas de media (incluindo as empresas de cinema e gravadoras), associadas a empresas de computação, tais como Microsoft e Intel, estão planejando fazer o seu computador obedecer a elas e não a você. (A versão da Microsoft para este esquema chama-se "Palladium".). Programas proprietários já fizeram a inclusão de características maliciosas antes, mas este plano irá torná-las universais.

Software proprietário significa, fundamentalmente, que você não controla o que ele faz; você não pode estudar o código fonte ou alterá-lo. Não é surpreendente que homens de negócios astuciosos descubram maneiras de usar este controle para colocá-lo em uma situação desvantajosa. A Microsoft fez isto diversas vezes: uma versão do Windows foi projetada para relatar para a Microsoft todo o software existente em seu disco rígido; uma atualização recente de "segurança" no Windows Media Player exigia que os usuários concordassem com novas restrições. Mas a Microsoft não está sozinha: o software KaZaa de compartilhamento de música foi projetado de modo a que os parceiros comerciais da empresa possam alugar o uso de seu computador para seus clientes. Estas características maliciosas são frequentemente secretas, mas uma vez que você as conheça é difícil removê-las, pois você não possui o código fonte.

No passado, estes eram incidentes isolados. "Computação Confiável" irá torná-los amplamente disseminados. "Computação traiçoeira (Treacherous computing)" é um nome mais apropriado, porque o plano é feito de forma a garantir que o seu computador irá desobedecê-lo sistematicamente. De fato, foi projetado de modo a impedir o seu computador de funcionar como um computador de uso geral. Cada operação irá requerar permissão explícita.

A idéia técnica subjacente à computação traiçoeira é que o computador incluirá um dispositivo de criptografia e assinatura digital, e as chaves são mantidas em segredo. Programas proprietários irão usar este dispositivo para controlar quais outros programas você pode rodar, quais documentos ou dados você pode acessar, e para quais programas você pode passá-los. Estes programas irão baixar continuamente da internet novas regras de autorização, e impor estas regras automaticamente a você. Se você não permitir que seu computador obtenha estas novas regras periodicamente a partir da Internet, alguns recursos irão automaticamente deixar de funcionar.

É claro, Hollywood e as gravadores planejam usar a computação traiçoeira para "DRM" (Digital Restrictions Management), de forma a garantir que videos e música possam ser vistos ou ouvidos apenas em um computador especificado. O compartilhamento se tornará inteiramente impossível, ao menos usando os arquivos autorizados que você pegará destas empresas. Você, o público, deverá ter tanto a liberdade e a habilidade para compartilhar estas coisas. (Eu espero que alguém descubra uma maneira de produzir versões não criptografadas e de publicá-las compartilhá-las, de modo a fazer com que o DRM não seja inteiramente bem sucedido, mas isto não é desculpa para o sistema.)

Tornar o compartilhamento impossível já é ruim, mas pode ficar pior. Existem planos de usar os mesmos recursos para email e documentos -- resultando em email que desaparece em duas semanas, ou em documentos que podem ser lidos apenas nos computadores de uma determinada empresa.

Imagine se você recebe um email de seu chefe lhe instruindo a fazer algo que você considera arriscado; um mês depois, quando tudo dá errado, você não poderá usar o email para mostrar que a decisão não foi sua. "Obter tudo por escrito" não te protege quando a ordem é escrita em tinta invisível.

Imagina que você receba um email declarando uma política que é ilegal ou moralmente ultrajante, como por exemplo instruções para destruir os documentos de auditoria de sua empresa, ou permitir que uma ameaça perigosa ao seu país prossiga normalmente. Hoje você pode enviar uma mensagem para um repórter e expor a atividade. Com a computação traiçoeira, op repórter não poderá ler o documento; seu computador irá se recusar a obedecê-la. A computação traiçoeira irá se tornar um paraíso para a corrupção.

Processadores de texto como o Microsoft Word poderiam usar a computação traiçoeira ao salvar seus documentos, de forma a garantir que processadores de texto da concorrência não possam lê-los. Hoje nós temos que descobrir os segredos do formato Word através de experimentos laboriosos de modo a habilitar os processadores de texto livres a interpretá-los. Se o Word criptografa documentos usando a computação traiçoeira ao salvá-los, a comunidade de software livre não terá nenhuma chance de desenvolver software para lê-los -- e mesmo que pudéssemos, tais programas serão até mesmo proibidos pelo Digital Millenium Copyright Act.

Programas que usam computação traiçoeira irão continuamente baixar novas regras de autorização através da Internet e imporão estas novas regras automaticamente ao seu trabalho. Se a Microsoft, ou o governo americano, não gostarem do que você disse em um documento que escreveu, eles poderão publicar novas instruções orientando todos os computadores a proibirem que qualquer pessoa leia o documento. Cada computador iria obedecer ao baixar as novas instruções. Os seus escritos seriam sujeitos ao estilo de remoção retroativa ao estilo do livro 1984. Até mesmo você poderá ser impedido de ler seu próprio trabalho.

Você pode pensar que pode descobrir as coisas desagradáveis que a computação confiável faz, estudar o quanto doloroso ela é, e decidir se as aceita. Seria imediatista e estúpido aceitar, mas o ponto é que o acordo que vocÊ está aceitando não irá parar por ai. Uma vez que você venha a depender de determinado programa, você está fistado e eles sabem disto; então eles podem mudar as regras. Algumas aplicações irão baixar atualizações automaticamente que irão fazer algo diferente -- e eles não lhe darão o direito de escolha quanto a atualizar ou não.

Hoje você pode evitar estas restrições impostas pelo software proprietário decidindo não usá-los. Se você usa GNU/Linux ou outro sistema operacional livre, e se você evita instalar programas proprietários, então você é quem decide o que o seu computador faz. Se um programa livre tem uma característica maliciosa, outros desenvolvedores na comunidade irão removê-la, e você pode usar a versão corrigida. Você pode também rodar aplicativos e ferramentas livres em sistemas não livres; isto não é exatamente uma opção de liberdade completa, mas muitos usuários procedem desta maneira.

A computação traiçoeira coloca a existência de sistemas e aplicações livres em risco, porque você pode não ser capaz de rodá-los de forma alguma. Algumas versões da computação traiçoeira irão exigir que o sistema operacional seja especificamente autorizado por determinada empresa. Sistemas operacionais livres poderão não ser instalados. Algumas versões da computação traiçoeira irão exigir que cada programa seja especificamente autorizados pelo desenvolvedor do sistema operacional. Você não poderá executar aplicações livres em tais sistemas. Se você descobrir como fazer isto, e contar para alguém, isto poderá ser um crime.

Já existem propostas para leis americanas exigindo que todos os computadores suportem a computação traiçoeira, e para proibir que computadores antigos se conectem à Internet. A CBDTPA (nós a chamamos de Ato Consuma Mas Não Tente Programar -- "Consume But Don't Try Programming Act" -- é uma delas. Mas mesmo que eles não o forcem legalmente a usar a computação traiçoeira, a pressão para aceitá-la pode ser enorme. Hoje as pessoas frequentemente usam o formato Word para comuniucação, embora isto cause diversos tipos de problemas (veja "We can put an End to Word Attachments"). Se apenas uma máquina com computação traiçoeira pode ler os documentos mais recentes do Word, muitas pessoas irão mudar para ela, se eles encaram a situação apenas em termos de ação indiidual (é pegar ou largar). Para opor-se à computação traiçoeira, nós precisamos nos unir e confrontar a situação como uma escolha coletiva.

Para saber mais sobre a computação traiçoeira, veja <http://www.cl.cam.ac.uk/users/rja14/tcpa-faq.html>.

Bloquear a computação traiçoeira irá exigir que grandes números de cidadãos se organizem. Nós precisamos de sua ajuda! A Electronic Frontier Foundation e Public Knowledge estão fazendo campanhas contra a computação traiçoeira, da mesma forma que o projeto chamado Digital Speech Project patrocinado pela FSF. Por favor, visite estes websites para se cadastrar para apoiar estes trabalhos.

Você pode também ajudar escrevendo para o escritório de relações públicas da Intel, IBM, HP/Compaq, ou para qualquer empresa da qual você tenha comprado um computador, explicando que você não quer ser pressionado a comprar sistemas de computação "confiável" e não quer que eles se envolvam em sua produção. Isto pode fazer com que o poder do consumidor prevaleça. Se você fizer isto por conta própria, por favor, envie cópias de sua correspondência para as organizações acima.

Postscripts

- O projeto GNU distribui o software GNU Privacy Guard, que é um programa que implementa criptografia de chaves públicas e assinaturas digitais, que você pode usar para enviar email seguro e privado. Ele é útil para explorar a forma como o GPG difere da computação traiçoeira, e ver o que torna uma útil e a outra tão perigosa. Quando alguém usa o GPG para lhe enviar um documento criptografado, e você usa o GPG para decodificá-lo, o resultado é um documento não criptografado que você pode ler, encaminhar para outros, copiar e mesmo recriptografá-lo para enviá-lo seguramente a alguém. Uma aplicação de computação traiçoeira iria deixá-lo ler as palavras na tela, mas não lhe autorizaria a produzir um documento não criptografado que você possa usar de outras formas. GPG, um software livre, torna as características de segurança disponíveis aos usuários; eles as usam. A computação traiçoeira é projetada para impor restriçoes aos usuários; ela os usa.

- A Microsoft apresanta o Palladium como uma medida de segurança, e afirma que ele irá nos proteger contra os vírus, mas esta afirmativa é falsa. Em uma apresentação do departamento de pesquisa da Microsoft em outubro de 2002, afirmou-se que uma das especificações do Palladium é que os sistemas operacionais e aplicações existentes poderão ser executadasss; consequentemente os vírus continuarão a ser capazes de fazer tudo que fazem hoje. Quando a Microsoft fala de "segurança" em conexão com o Palladium, eles não querem dizer o que nós normalmente dizemos ao empregar tal palavra: proteger nossas máquinas de coisas que não queremos. Eles querem dizer proteger as cópias de dados em sua máquina de acesso por você de uma forma que os outros não desejam. Um slide na apresentação listava diversos tipos de segredos que o Palladium poderia ser usado para manter, inclusive "segredos de terceiros" e "segredos de usuários" -- mas a frase "segredos de usuários" estava entre aspas, reconhecendo tal fato como algo um tanto absurdo dentro do contexto do palladium. A apresentação fez uso frequente de temos que nós frequentemente associamos com o contexto de segurança, tais como "ataque", "código malicioso", "enganar (spoof)", bem como "confiável". Nenhuma delas significa o que normalmente se entende. "Ataque" não quer dizer que alguém queira lhe prejudicar, significa tentar copiar música. "Código malicioso" significa código instalado por vocÊ para fazer algo que outras pessoas não querem que seu computador faça. "Enganar" não quer dizer que alguém esteja lhe enganando, significa que você está enganando o palladium. E assim por diante.

- Um pronunciamento prévio dos desenvolvedores do palladium afirmava que a premissa básica que quem quer que seja que desenvolvesse ou coletasse informação deveria ter um controle total sobre a forma como esta informação seja usada. Isto representaria uma virada revolucionária nas idéias de ética do passado e do sistema legal, e criaria um sistema de controle como nunca se viu. Os problemas específicos destes sistemas não são um acidente; eles resultam de seu objetivo básico. É um objetivo que devemos rejeitar.

Este ensaio foi publicado no livro Free Software, Free Society: The Selected Essays of Richard M. Stallman.

Retorna à Página inicial do GNU.

Perguntas e dúvidas sobre a FSF e o projeto GNU gnu@gnu.org. Há também outras formas de contatar a FSF.

Comentários sobre estas páginas: webmasters@www.gnu.org, outras perguntas para: gnu@gnu.org.

Copyright 1996 Richard Stallman

A Cópia exata e distribuição desse artigo inteiro é permitida em qualquer meio, desde que esta nota seja preservada.

Traduzido por: Rubens Queiroz de Almeida <

Metalidade de ameba

Não sou contra quem já se viciou em cigarro mas o cara escrever um artigo inteiro defendendo o fumo é um imbecíl completo, mais saiba que existe este tipo de gente. E olha que na minha família, só nos ultimos dois anos morreram dois de câncer causado por cigarro. Agora veja o link do imbecíl e a matária podre http://www1.folha.uol.com.br/folha/pensata/ult510u224.shtml

Câmara dos Deputados adquire mais de 5000 licenças do Microsoft Office

“A Câmara dos Deputados publicou em seu site uma chamada de pregão eletrônico nº 071/05 para a aquisição de licenças de MS Office: "Aquisição de licenciamento de aplicativos ("software") do pacote de escritório MS-OFFICE e outros produtos da Microsoft." Pelo modelo de proposta presente no link, o número de licenças a ser adquiridos beira os 6.000. Como cada licença custa R$1.699,00 no mercado, isso dá mais de DEZ MILHÕES DE REAIS em MS Office! Parece que adotar OpenOffice deve ser muito mais caro . . .” A nota foi enviada por Ricardo (raltoΘwalla·com) , que enviou este link para mais detalhes.

É lógico que em ambientes essencialmente corruptos só poderia dar nisso, eles vendem tudo, são o prostibulo do mundo, qualquer comissãozinha de 10% e vende-se até cocô de gato como caviar (pelo bem da nação).Governo da Suíça migra para Linux

| Quarta-feira, 14 dezembro de 2005 - 17:56 |

| IDG Now! |

O governo da Suíça avisou que migrará mais de 300 servidores de setores públicos para SUSE Linux, da Novell, e deixará de operar com o Windows, da Microsoft, e distribuições UNIX da IBM, Sun e Hewlett-Packard (HP). Nesta quarta-feira (14/12), o Chief Information Officer (CIO) da administração federal suíça Jürg Römer relatou que a decisão de qual sistema operacional o governo usaria em seus servidores ficou entre duas opções de Linux, a da Red Hat e a da Novell, mas que, "no final, a posição foi tomada porque o Suse era um pouco melhor". O custo não foi um fator decisivo, diz ele, já que as duas opções criariam gastos similares. Neste caso, a economia de recursos virá no treinamento dos empregados, que precisam dominar apenas uma distribuição de Linux para trabalhar. Com mais de dez mil diferentes aplicações rodando em seus servidores, o governo suíço estima que a mudança será terminada em "alguns anos". Römer, contudo, evitou falar no custo total da operação, já que serão necessários anos de migração com diversas situações diferenciadas para terminar o serviço. A adoção de aplicações de código aberto por governos ao redor do mundo está sendo vigiado de perto pelos fabricantes de softwares proprietários. Administrações federais têm escolhido assumir os supostos riscos de conversão ao software livre por expectativa de economizar recursos antes destinados ao pagamento de licenças. Segundo Römer, entretanto, o governo suíço procura dar as mesmas chances para livres e proprietários na hora da compra, sendo que as decisões entre escolher um ou outro nada têm a ver com política. "Estamos analisando o custo total de posse", finalizou ele. |

| Jeremy Kirk - IDG News Service, Inglaterra |

Especialista associa China a ataques virtuais nos EUA

da France Presse, em Washington

O esforço sistemático dos piratas virtuais de invadir os sistemas computadorizados do governo e das indústrias do complexo militar americanos tem sua origem, provavelmente, no exército chinês, disse nesta segunda-feira o responsável por uma organização de segurança.

Os ataques foram rastreados até a província chinesa de Guangdong, e as técnicas usadas apontaram como pouco provável que tenham sido procedentes de uma fonte não-militar, afirmou Alan Paller, diretor do Instituto Sans, uma organização de pesquisa e educação enfocada na segurança no cyberespaço.

Nos ataques, os autores "entravam e saíam sem nenhum erro e sem deixar rastros. Como alguém que não fosse de uma organização militar iria fazer isso?", questionou Paller.

O especialista comentou que, apesar do que parece ser um esforço sistemático de atacar agentes governamentais e terceirizados em matéria de defesa, a capacidade defensiva foi fraca em muitas áreas.

"Sabemos de importantes ataques a empresas contratadas do setor de defesa", afirmou ele, acrescentando que a estratégia do governo dos EUA parece ser a de minimizar a importância destes ataques, o que não ajuda.

"Temos o problema de que nossos sistemas de informática foram terrível e profundamente invadidos em todo o país e temos mantido isso em segredo", alertou. Para ele, "os que mais se beneficiam com isso [referindo-se ao sigilo] são os atacantes".

Serpro lança programa de Leitura Eletrônica

| Segunda-feira, 12 dezembro de 2005 - 09:59 |

| IDG Now! |

O programa Leitura Eletrônica - Letra, que será lançado nesta segunda-feira (12/12) no Rio de Janeiro, foi desenvolvido pelo Serpro em parceria com o Centro de Pesquisa e Desenvolvimento (CPqD) para transformar qualquer texto escrito no computador, em áudio. A proposta é simples: o programa tem um banco de dados com a pronúncia de todas as sílabas e as pontuações. Ao jogar o texto no computador, o programa associa os sons com aquilo que está escrito e a própria máquina transforma o texto em áudio. O Letra "lê" os fonemas escritos e transforma tudo em som. "Isso permitirá que os livros didáticos sejam utilizados por cegos sem grandes custos", diz o coordenador do projeto do Serpro, Marcos Kinsky, destacando a diferença de preço entre uma mídia CD e a impressão de um livro. Desenvolvido em software livre, o sistema será distribuído gratuitamente para escolas e instituições que lidam com portadores de deficiência visual. Assim, quem não pode ver, vai poder ouvir um livro e escutar uma história com autonomia, sem precisar da ajuda de outra pessoa, mesmo que o material não esteja disponível em braille. O Letra roda em qualquer plataforma e os CD gravados por ele podem ser reproduzidos em qualquer player, já que o software utiliza o formato CDA, reconhecido por todos os dispositivos. O Serpro está sendo pioneiro no Brasil no desenvolvimento de soluções para a inclusão social de pessoas deficientes, em software livre. Segundo o Censo 2000 (IBGE), 2 milhões de pessoas declararam ter grandes dificuldades para o uso da visão no dia a dia, desses, 160 mil são cegos. Segundo dados obtidos junto ao Projeto Saci (da USP) e ao Dos Vox (da UFRJ), cerca de 10 mil utilizam computadores (0,5% do total). No Serpro trabalham 21 deficientes auditivos e 14 deficientes visuais que ajudam a empresa a adequar os programas às especificidades deste público. A primeira demonstração aberta do Letra ocorreu na Mostra de Soluções em Tecnologia da Informação e Comunicações Aplicadas ao Setor Público, em março de 2005, em Brasília. O Projeto Letra tem como Coordenador, Marcos Kinsky, deficiente visual que trabalha há 29 anos no Serpro, que informa: "Os órgãos públicos devem negociar com as editoras uma forma de distribuir os livros sonoros aos alunos com deficiência visual por meio das escolas". Com a assinatura do convênio Serpro e CPqD, além da parceria com o Instituto Benjamin Constant, esse processo estará ao alcance dos deficientes visuais, de forma gratuita, através das instituições que atendem a este segmento de público. |

Lei de Patentes: O Brasil em Perigo

Muito tem se falado sobre a necessidade de o Brasil adotar uma Lei de Patentes mais moderna e justa, de forma a propiciar mais segurança no que diz respeito à propriedade intelectual, especialmente a nacional. Mas ao mesmo tempo em que se começa esta necessária discussão surge um perigoso "ingrediente": a pressão estadunidense de tenta forçar o maior número possível de países a adotar o modelo proposto por Washington.

O modelo que o governo dos EUA está tentando impor é basicamente o da derrubada de fronteiras na hora de avaliar a existência de patentes sobre um determinado processo ou produto. Um criador de gado no interior do Paraná, por exemplo, ao utilizar um processo como a inseminação artificial, teria de pagar royalties a uma empresa estadunidense que, independente de ter sido ou não a descobridora do processo, o patenteou primeiro. Ou então, reflita-se sobre a situação da Amazônia. Vários setores brasileiros têm direcionado esforços para aumentar o aproveitamento de recursos da região. Imagine que dentro de alguns anos, uma empresa nacional, a partir de pesquisas nacionais, resolva lançar um perfume ou medicamento a partir de uma planta só existente na região, e é exigida da mesma que pague os royalties pelo uso porque um grupo francês, por exemplo, 10 anos antes teria patenteado essa essência, apesar de nunca ter feito uso dela.

Não situações que parecem fugir à razão. Mas, infelizmente, parte desse processo já vem sendo implementado há anos. Estadunidenses, europeus e outros já vêm lutando há anos de maneira ferrenha para patentear todo e qualquer processo ou produto ainda não patenteado. O mais inacreditável, têm patenteado inclusive descobertas (suas ou não). Imagine alguém patentear coisas como o avião, o motor, o transplante de coração, etc. São descobertas da humanidade, amplamente difundidas. Até seres vivos estão na pauta estrangeira.

Se tudo correr como querem os EUA, o Brasil seria uma grande vítima. Inúmeras plantas, essências e produtos de todo tipo provenientes da floresta amazônica têm recebido patentes no exterior.

Não que o Brasil não crie patentes. O problema é que tem sido de forma muito tímida, nossa ciência e tecnologia tem tido pouco apoio. E sem uma legislação adequada, fica ainda mais difícil.

A maneira de abordagem do governo estadunidense sobre o governo brasileiro é o que tem preocupado. A pressão para uma aprovação rápida do projeto (obviamente aos moldes deles) é gigantesca. E a abordagem é direta sobre a presidência da república, o que preocupa inclusive muitos senadores e deputados. Recentemente, a presidência tentou enviar um pedido de votação com urgência-urgentíssima, mas o senado refutou a idéia. Achou-se melhor discutir muito mais a fundo o assunto. Isso diz respeito a todos os setores de nossa economia, e é também questão de soberania nacional.

É preciso o olhar atendo da imprensa e do povo nessa hora. Os grandes cartéis e trustes internacionais, que apóiam a idéia do governo dos EUA, certamente tentarão obter alguns votos pró, pressionando como for preciso, inclusive. Portanto, é preciso seriedade de nossos parlamentares numa hora como essa, na qual o futuro do país está em jogo.

Os países que entrarem nessa onda, e acatarem ordens de fora na hora de definir sua legislação de patentes, certamente acabarão com suas possibilidades de fazer sobreviver indústrias genuinamente nacionais, pois o pagamento de royalties será insuportável. Os europeus refutam a idéia (querem algo que os privilegie mais); o congresso argentino, recentemente, após a proposta, declarou o embaixador estadunidense "persona non grata". É preciso definir uma Lei de Patentes genuinamente nacional, que coincida com os interesses nacionais. Esperemos que nossos políticos coloquem a mão na consciência e votem com o coração, pois é um momento decisivo para o futuro de toda uma nação. Ou então nos preparemos para pagar taxas, por exemplo, pelo uso da roda. Com certeza alguém por aí já deve ter patenteado sua invenção.

Usando DVD como se fosse um HD

De quebra há também uma outra dica de um programa para gerenciar uma clínica médica: http://www.vivaolinux.com.br/artigos/verArtigo.php?codigo=4239

Dicas do comando man

- J use a letra jota para rolar para baixo

- K use a letra Ká para rolar para cima

- gg vai para a primeira linha

- G vai para ultima linha

- ma cria uma marca a (para voltar para esta marca use `a)

- / ativa a busca de um padrão

Panasonic troca celular GSM por 3G com Linux

| Fonte: IDG Now! |

| Sexta-feira, 9 dezembro de 2005 - 13:22 |

| COMPUTERWORLD |

A Panasonic decidiu encerrar o desenvolvimento da tecnologia GSM, em que existe uma "grande concorrência mundial", para concentrar-se no desenvolvimento da terceira geração baseada em Linux. A decisão, primeira entre as grandes fabricantes de terminais móveis, deve-se à rapidez com que estão crescendo as vendas de dispositivos móveis 3G e que têm ganho grande relevância dentro dos negócios globais da companhia. Isso se deve, em grande parte, à entrada tardia da Panasonic no mercado de GSM, assim como aconteceu com várias empresas japonesas. Tal fato fez com que as empresas não conseguissem ter uma parte significativa deste mercado. A partir de agora, a Panasonic - pertencente à Matsushita Electric Industrial - centrará seus esforços em ferramentas 3G baseadas no sistema operacional Linux. A companhia já colocou em prática os planos no Japão e espera reduzir custos graças a utilização de uma plataforma comum em nível mundial para seus terminais. Como resultado da decisão, a Panasonic vai fechar o departamento de pesquisa e desenvolvimento nos Estados Unidos, que não trabalhava com Linux. No entanto, a companhia manterá o departamento europeu situado no Reino Unido, que mudará sua estratégia para focar em tecnologia 3G e outras plataformas. A companhia anunciou ainda o fechamento de sua sede nas Filipinas, onde atualmente fabrica um grande número de componentes com tecnologia GSM. Também será interrompida a produção de GSM na República Tcheca, e a filial da China será modificada para o desenvolvimento da tecnologia 3G. |

Engraçadinho, né?

Super Grub Disk

Fonte: www.noticiaslinux.com.br

Andou instalando outro sistema operacional, que o fez perder o Grub e

conseqüentemente acesso à sua distro?

O Super Grub Disk foi criado para resolver problemas como este (de

reinstalação do Grub). Você pode criar um disco de recuperação em disquete

ou CD bootável (claro).

Confira os screenshots que dão a idéia do que se pode fazer:

http://www.softwarelibre.tlalpan.gob.mx/

Site: http://adrian15.raulete.net/grub/tiki-index.php

Acessando Wi-Fi AP com NetworkManager

Acessando Wi-Fi AP com NetworkManager

Acessar pontos de acesso de rede sem fio (Wi-Fi AP) sempre foi uma dor de cabeça para configurar no Linux. E se você por acaso tiver de conectar em vários APs durante o dia, aí é que ficava russo mesmo! Até o dia que NetworkManager foi lançado! NetworkManager é um novo serviço que permite a configuração de redes, com ou sem fio, sem precisar usar o console ou comandos malucos. Eu tenho usado este aplicativo para acessar APs no meu trabalho, consultório médico, no ônibus, etc com a mesma facilidade que se tem hoje no Windows. Então, vamos deixar de papo furado e ir direto ao que interessa.

Instalando NetworkManager:

Usando o Synaptic (ou a sua ferramenta preferida) procure pelo aplicativo “network-manager.” Selecione-o para instalação e clique no botão “Aplicar.”

Iniciando o applet:

Depois que a instalação terminar, ative o applet do NetworkManager usando o comando:

nm-applet &

Checando por Wi-Fi APs:

O applet imediatamente checa por APs ao seu redor e cria uma lista que pode ser vista ao clicar no applet com o botão esquerdo do seu mouse. Para conectar à qualquer um destes APs, basta escolher um da lista, clicar com o botão esquerdo do mouse, e pronto!

Observação: Os APs que estiverem trancados com alguma forma de proteção terão um cadiado à frente do seu nome. Ao conectar à um AP trancado, NetworkManager exibirá uma tela onde você poderá entrar a senha de acesso ao mesmo. Existe também a possibilidade de armazenar esta senha usando o chaveiro do Gnome. Se esta opção for escolhida, siga as instruções exibidas para a criação do chaveiro padrão.

Configurando acesso à um AP oculto:

Como lá em casa eu não publico o nome (ESSID) do meu AP, é preciso passar esta informação para o applet. Clicando com o botão esquerdo do mouse no applet, escolha “Connect to other wireless network” e digite o nome (ESSID) de seu AP. Se esta AP for trancado, você também terá de providenciar a senha apropriada.

Presto!!!

E pronto! Agora é só abrir o seu navegador favorito *coff* (firefox) *coff* e começar a navegar!!!

Configurando NetworkManager

A última coisa a se fazer é adicionar o applet na lista de serviços a serem executados toda vez que se inicia o sistema. Isso pode ser feito usando o comando:

gnome-session-properties

e adicionando o comando:

/usr/bin/nm-applet

na aba de “Programas Iniciais.”

Agora sim, terminamos!

Até agora somente 3 pessoas se inscreveram no Ubuntu Sweepstakes 2005! Vamos lá pessoal!!! A comunidade inteira depende de vocês para traduzir ou reportar bugs no Dapper Drake antes de seu lançamento oficial em abril de 2006!

Quer controlar o Linux por infra-vermelho?

| |

No site vivaolinux tem um artigo ensinando como fazer, vá lá.

http://www.vivaolinux.com.br/artigos/verArtigo.php?codigo=4165

Pessoalmente estou sem tempo, mas vou lhes contar um segredo. Posto tudo que acho legal aquí por vaŕios motivos, um deles é que o site original às vezes está indisponível, outro é que quanto mais links e manuais de Software Livre menos desculpa para os preguiçosos.

===========================

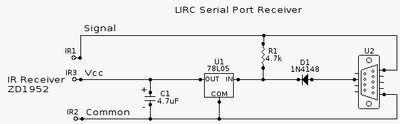

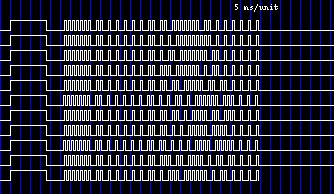

LIRC - Linux Infrared Remote ControlAutor: AndreiData: 08/12/2005 | ||||||||||

Introdução e advertências

| ||||||||||

Construção do receptor infravermelho

| ||||||||||

Download e instalação do LIRC

| ||||||||||

Configuração inicial

| ||||||||||

Teste inicial

| ||||||||||

Configurando o seu controle remoto

| ||||||||||

Iniciando programas pelo controle remoto

| ||||||||||

Simulando um mouse

| ||||||||||

Configurações finais

| ||||||||||

Outros utilitários

| ||||||||||

Considerações finais

| ||||||||||

| http://www.vivaolinux.com.br/artigos/verArtigo.php?codigo=4165 | ||||||||||

Veja também um artigo sobre o editor emacs http://www.vivaolinux.com.br/artigos/verArtigo.php?codigo=4003

linux-cookbook

|

|

| Participe do grupo linux-cookbook |

| Visitar este grupo |