Enviado para você por voyeg3r através do Google Reader:

Você imaginaria algo assim? Vários sites de notícias divulgaram nesta quinta-feira relatos de ataques bem-sucedidos a discos criptografados, usando uma técnica curiosa: desligar o micro com a partição montada, depois tornar a ligá-lo dando boot por outro sistema operacional com as ferramentas apropriadas para procurar as chaves que estavam armazenadas.

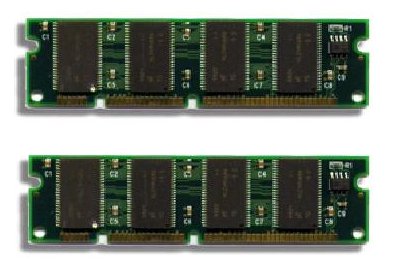

Segundo o texto, as memórias DRAM correntes costumam guardar por tempo limitado o seu conteúdo, de uma forma que pode ser acessada por software mesmo alguns minutos após um desligamento, desde que ela não seja reescrita - e como a maioria das BIOS não “zeram” a memória, um sistema operacional pequeno e capaz de gerar um dump completo da memória tem razoável chance de dar ao atacante a possibilidade de encontrar as chaves e qualquer outra informação que estivesse na RAM no momento do desligamento anterior.

Os pesquisadores testaram a técnica contra sistemas de criptografia de disco adotados pelo Vista, Mac OS X e Linux, com sucesso. O que é mais interessante: nem mesmo as plataformas de “Trusted Computing”, com seu hardware especial de suporte a criptografia (geralmente usado em esquemas de DRM) impediram os ataques.

Saiba mais (lwn.net).

Coisas que você pode fazer a partir daqui:

- Inscrever-se no BR-Linux.org usando o Google Reader

- Comece a usar o Google Reader para manter-se facilmente atualizado com todos os seus sites favoritos

Nenhum comentário:

Postar um comentário

Insira seu comentário - O mesmo será submetido à aprovação!